Как установить OpenVPN вручную

- Published in Wiki

- Be the first to comment!

У нас Вы можете заказать VDS / VPS с автоматической установкой Open VPN, но мы рекомендуем делать это вручную, чтобы понимать процесс работы скрипта и подключений.

Итак, как самостоятельно установить OpenVPN вручную.

После получения письма об активации сервера, Вы получаете доступ данные с доступом по ssh-клиенту (мы рекомендуем использовать для повышенной приватности VDS / VPS сервера в Швейцарии). Подключится можно через самый популярный клиент удаленного доступа PuTTy, или же в Linux системах командой ssh root@ip-адрес_сервера.

После подключения рекомендуем выполнить команду обновления at-get update

После выполняем команду установки openvpn сервера:

В версии OpenVPN выше 2.3 набор скриптов easy-rsa теперь не входят в инсталляцию по умолчанию, и их нужно скачивать отдельно:

Распаковываем структуру ключей:

unzip master.zip

cd easy-rsa-master/easyrsa3

./easyrsa init-pki

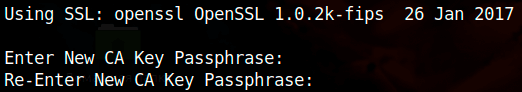

Далее нужно создать центр сертификации. В процессе нужно будет создать пароль от 4 до 32 символов. Запомните его или сохраните удобным для Вас способом:

Получаем:

./pki/private/ca.key

На следующем шаге генерируем сертификат, чтобы подключаться к OpenVPN серверу без пароля:

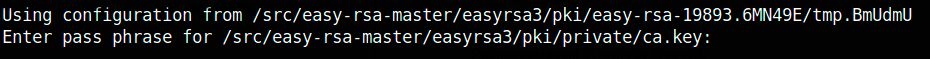

Будет запрошен пароль, который создали в центре сертификации:

Получаем:

Сгенерируем ключи для клиента:

./easyrsa sign-req client client

Тут так же будет запрошен пароль центра сертификации:

![]()

Получаем два файла:

./pki/issued/client.crt

Генерируем файл с параметрами Диффи-Хеллмана (dh.pem):

Это может занять некоторое время. В результате получим файл:

Переносим все полученные файлы в директорию /etc/openvpn/ для удобства:

mv ./pki/private/client.key /etc/openvpn/

mv ./pki/private/server.key /etc/openvpn/

mv ./pki/ca.crt /etc/openvpn/

mv ./pki/issued/client.crt /etc/openvpn/

mv ./pki/issued/server.crt /etc/openvpn/

Файлы ключей (сертификатов) client.crt, client.key, ca.crt нужно скопировать на компьютер, который будет подключаться к OpenVPN-серверу. Для Windows можно использовать Total Commander или FileZilla (инструкции по подключениям у них на сайте). Для линуксов используем команды:

mkdir ovpn-client

cp -rp client.crt client.key ca.crt ./ovpn-client/

zip ovpn-client.zip ./ovpn-client/*

Далее нужно настроить конфигурационный файл сервера, который находится в папке /etc/openvpn и называться server.conf. Пример файла конфигурации OpenVPN сервера:

proto tcp

dev tun

ca ca.crt

cert server.crt

key server.key # This file should be kept secret

dh dh1024.pem>

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

keepalive 10 120

comp-lzo

persist-key

persist-tun

status openvpn-status.log

log openvpn.log

log-append openvpn.log

verb 3

push "redirect-gateway def1"

push "dhcp-option DNS 8.8.8.8"

В опциях файла ca, cert, key, dh желательно использовать абсолютные пути до файлов или пути относительно директории /etc/openvpn.

К примеру, как выглядят абсолютные пути:

cert /etc/openvpn/easy-rsa/2.0/keys/server.crt

key /etc/openvpn/easy-rsa/2.0/keys/server.key

dh /etc/openvpn/easy-rsa/2.0/keys/dh1024.pem

Сохраняем конфигурационный файл. Запускаем команду настройки маршрутизации для OpenVPN сервера:

echo 1 > /proc/sys/net/ipv4/ip_forward

Запускаем OpenVPN:

systemctl start openvpn

В следующей статье мы рассмотрим настройку и подключение клиента к OpenVPN серверу